當前位置: CompoTech China > 專題 >

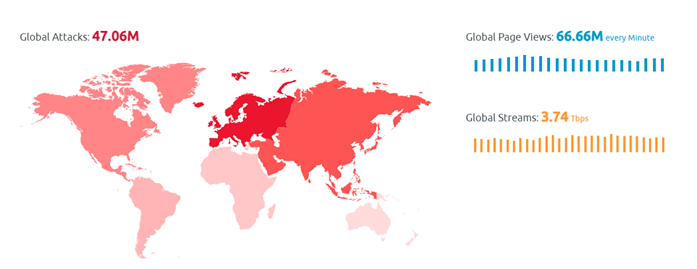

Akamai全球最大的CDN服務商之一,同時號稱擁有全球最大數量的物聯網節點設備。這張來自akamai公司的網站截圖,清晰反映出了包括物聯網IoT設備在內的整個internet的實時資安狀況。

注:Akamai誕生于麻省理工學院,總部位于波士頓,在1998年發明CDN技術架構之后組建公司,據稱全世界90%的互聯網用戶經過1跳(可以簡化為尋找最近的線路節點)就可以找到Akamai服務器,在全球500強企業中有300家是他們的客戶。

60天300億次爬蟲請求和60億次惡意登陸請求

Akamai公布的2020年上半年的網絡安全報告指出,在一個60天的周期內,他們觀測了針對全球的游戲用戶的攻擊。總共統計到了300億次的敏感資訊網絡爬蟲請求和60億次的惡意登陸請求。這僅僅是針對游戲用戶的一項統計,擴展的其他行業,這個數字會更加龐大。

Akamai公布的2020年上半年的網絡安全報告指出,在一個60天的周期內,他們觀測了針對全球的游戲用戶的攻擊。總共統計到了300億次的敏感資訊網絡爬蟲請求和60億次的惡意登陸請求。這僅僅是針對游戲用戶的一項統計,擴展的其他行業,這個數字會更加龐大。

高密度的攻擊行為反映出,任何人、企業、機構的數據時時面臨被非法獲取,而巨量的登陸請求表明,如果你的設備使用123456之類的簡單登陸密碼,就意味著向全世界提供“無私”的共享內容。

攻擊方式上透過web應用層的攻擊比2019年增長了42%,高科技公司和電商平臺是主要被攻擊對象,而越來越多網站平臺使用的API(應用程序接口)也成為爬蟲攻擊的重點區域,或者是獲取用戶資料,或者刺探商業機密。

遠程攻擊者采用海量攻擊的一個重要工具就是使用僵尸網絡(Botnet)。

注:攻擊者通過各種途徑傳播僵尸程序感染互聯網上的大量主機,而被感染的主機將通過一個控制信道接收攻擊者的指令,組成一個僵尸網絡。之所以用僵尸網絡這個名字,是為了更形象地讓人們認識到這類危害的特點:眾多的計算機在不知不覺中如同古老傳說中的僵尸群一樣被人驅趕和指揮著,成為被有心人利用的一種工具。

如今的僵尸網絡設備已經不僅僅局限于傳統意義上電腦,包括云、物聯網在內的各種設備,都存在被僵尸網絡利用的可能性。利用僵尸網絡設備,攻擊者,可以癱瘓正常的信息系統,傳播病毒,非法獲取敏感數據,同時還可以有效隱藏攻擊者的位置。包括電子郵件欺詐,釣魚,勒索病毒等近年來危害巨大的網絡犯罪行為,后面都有僵尸網絡的影子。

聯合35國 8年重擊全球最大的僵尸網絡Necurs

2020年3月,微軟宣布他們成功摧毀了Necurs,這個劫持了大量基礎設施,感染超900萬臺的計算設備的僵尸網絡,同時獲得法院指令接管美國境內現有的Necurs域名。

微軟的成功得益于35個國家和地區的警方以及私人科技公司的一致行動。核心技術是微軟破解了Necurs僵尸網絡生成新域名的算法-DGA,這種自動化快速生成的域名可以使得僵尸網絡的郵件發送服務逃避現有的黑名單檢測技術,提高垃圾郵件的到達率,達到分發惡意軟件的目的。

微軟負責客戶安全和信任的副總裁湯姆·伯特表示:“我們能夠準確預測(Necurs)未來25個月生成的600萬個域名。破解技術能夠阻止Necurs控制者利用這些域名注冊網站,進而阻止他們的網絡犯罪行為。“

Necurs在2012年被首次發現,在過去的這些年,Necurs透過大量發送垃圾郵件,為灰色世界分發惡意軟件,加密劫持軟件以及勒索軟件,2017年的統計顯示他們已經可以做到每小時發送500萬封電子郵件。有報告指出全球90%的惡意軟件傳播都是透過了他們的垃圾郵件分發實現的。

盡管微軟宣布他們搗毀了這個僵尸網絡,但實際上在2015年,FBI和NCA就聯合行動打擊過Necurs,只是很快他又復活,并用于傳播勒索病毒。所以長期來看,針對僵尸網絡的行動遠遠沒有結束。

物聯網設備是薄弱環節

來自ARM的數據顯示,從云端到邊緣,采用ARM核心的設備已經超過1000億個,并且隨著物聯網的發展,到達萬億數量級也不會等太久。物聯網設備數量龐大,安全等級參差不齊,而且有很多設備真的是遠在天邊,因此是網絡攻擊的重災區。

綜合Gartener,Strategy,Cisco等公司的數據發現,早在2011年,全球的5億個左右的IoT設備中,大部分都是不具備安全防護能力或者低防護能力的設備,但隨著IoT設備安全漏洞頻發,僵尸網絡的興起,IoT設備的安全等級也在迅速提升,到了2017年,全球一半左右的IoT設備具備了較強的安全防護能力,2020年全球物聯網設備已經到達500億這個數量等級,這其中9成以上的設備裝備了安全防護功能。但從另一個角度來看,防護能力較弱的IoT設備仍然是以億為單位進行計量的。

越來越多傳統企業在工業和關鍵基礎設施環境中使用的IoT,數字轉型增加了這些環境中的連接性和設備數量,從而導致更高的資安風險。在這些應用場景中,很多物聯網IoT設備和協議是多年前設計的,缺乏加密、強身份驗證和加固的軟件堆棧等防范風險的能力。這些設備一旦遭遇攻擊,可能會對公司造成重大影響,包括安全事件、代價高昂的生產停機時間,以及竊取有關專有配方和制造工藝的信息等敏感知識產權。

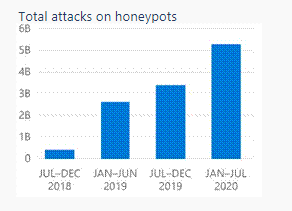

圖2:2020年前7個月MSTIC在Azure云端部署的“蜜罐”收到超過50 億次攻擊

數據源: Microsoft_Digital_Defense_Report_2020 www.microsoft.com

為了收集有關遠程終端、路由器和物聯網設備攻擊的情報,微軟威脅情報中心(MSTIC)在Azure和一系列其他云提供商上部署了蜜罐(旨在模擬網絡犯罪分子的可能目標)。蜜罐使用各種已知協議與攻擊者進行交互。整個公司的安全團隊分析這些數據,以發現新的趨勢和新出現的威脅。

僅2020年上半年,針對這些物聯網蜜罐的攻擊相比2019年下半年增長了35%,整個2020年針對物聯網設備的攻擊數量將超過前5年的總和。在他們一項分析中發現,攻擊者利用物聯網設備估計的遠程升級功能,獲取了root權限,從而讓這家IP攝像頭數百萬臺設備的視頻信息可能被攻擊者獲取。

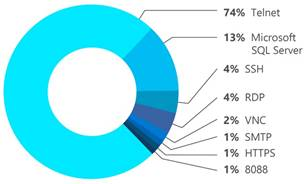

圖 3: 眾多傳輸協議中 telnet 成為攻擊重點

數據源: Microsoft_Digital_Defense_Report_2020 www.microsoft.com

針對已知協議的攻擊中,Telnet這種未經加密的明文傳輸協議和弱密碼讓攻擊者能夠狗輕易得手。

除了從遠端發動攻擊,由于IoT設備無所不在的特性,很多攻擊從遠端變成了本地攻擊。攻擊者直接攻擊IoT設備的關鍵芯片,由此獲得他們想要的數據,而這部分正是IC制造商們正在進行的芯片硬件安全升級的工作。